Smart Contract Ethereum vulnerabili: oltre 34.000 sono a rischio furto hacker secondo il report

Una scansione di quasi un milione di contratti smart di Ethereum ha identificato 34.200 contratti vulnerabili che possono essere sfruttati per rubare Ether, e persino congelare o eliminare asset in contratti che gli hacker non possiedono.

Indice dei Contenuti:

Per l’utente medio che non ha familiarità con il mondo delle criptovalute, i contratti intelligenti sono un insieme di operazioni codificate che vengono eseguite automaticamente quando qualcuno invia un input al contratto. Ecco un esempio di base di come può essere un contratto intelligente:

I contratti intelligenti sono uno dei motivi per cui la rete Ethereum e la sua criptovaluta -Ether- sono così popolari. I contratti intelligenti sono ciò che alimenta la maggior parte degli ICO odierni, ma gestiscono anche altri servizi e strumenti basati su Ethereum.

I contratti intelligenti sono solo codice

Ma i contratti intelligenti e sono proprio come qualsiasi altro pezzo di codice, e a volte possono contenere vulnerabilità e bug che possono essere sfruttati.

Un hacker ha sfruttato uno di questi bug nell’estate 2016 per rubare oltre 50 milioni di dollari di Ether dall’organizzazione TheDAO.

Questo bug ha spinto i ricercatori della National University of Singapore (NUS) a iniziare a cercare bug nei contratti intelligenti di Ethereum.

Nel 2016, hanno creato uno strumento chiamato Oyente in grado di analizzare i contratti intelligenti di Ethereum per i bug. Inizialmente hanno usato Oyente per analizzare 19.366 contratti smart di Ethereum, scoprendo che 8.833 erano vulnerabili.

Quella ricerca non suscitò troppa attenzione da parte dei media in quel momento, e l’avvertimento del team di ricerca riguardo al modo in cui venivano codificati i contratti più intelligenti venne snobbato.

L’incidente di parità innesca nuove ricerche, nuovo strumento di scansione

Tuttavia, il team di ricerca ha rivolto la sua attenzione alla scansione dei vulnerabili contratti smart Ethereum lo scorso autunno, quando, ancora una volta, qualcuno ha sfruttato un bug di contratto intelligente per confondere con i fondi Ether degli utenti.

Questo incidente è accaduto lo scorso novembre quando un utente di GitHub ha nominato Devops199 accidentalmente – o intenzionalmente (non lo sappiamo) – bloccato oltre 285 milioni di dollari di Etherall’interno dei portafogli Parity usando un bug che ha scoperto.

Questo incidente ha spinto i ricercatori a creare un nuovo strumento per analizzare i contratti intelligenti. Denominato Maian, questo strumento è in grado di scansionare più difetti ed è anche specializzato nella scansione su scala.

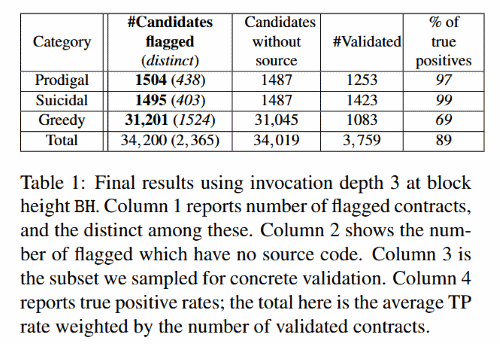

Il team di cinque persone ha utilizzato Maian per analizzare un enorme numero di 970.898 contratti intelligenti, con i seguenti risultati, elencati nella tabella seguente:

I risultati mostrano che il 3,5% dei contratti scansionati è affetto da una vulnerabilità maggiore che può aiutare gli aggressori a rubare fondi o semplicemente a congelare Ether degli utenti.

Proprio come nel 2016, il team di ricerca sta ora avvertendo gli utenti dei pericoli legati alla fiducia dei contratti intelligenti un po ‘troppo e sollecita gli utenti a implementare un software intelligente di analisi del contratto per individuare i difetti prima di mettere i loro fondi in un contratto intelligente.

A differenza del 2016, quando hanno rilasciato il codice sorgente di Oyente, i ricercatori non hanno ancora rilasciato Maian, temendo che gli aggressori possano usare Maian per cercare contratti vulnerabili e rubare o bloccare i fondi di Ethereum.

Tuttavia, se stai cercando uno strumento per la scansione dei contratti smart di Ethereum, c’è anche Mythril , non correlato al lavoro del team NUS con Maian e Oyente. Ulteriori informazioni sul lavoro del team NUS sono disponibili in questo documento di ricerca .

Sostieni Assodigitale.it nella sua opera di divulgazione

Grazie per avere selezionato e letto questo articolo che ti offriamo per sempre gratuitamente, senza invasivi banner pubblicitari o imbarazzanti paywall e se ritieni che questo articolo per te abbia rappresentato un arricchimento personale e culturale puoi finanziare il nostro lavoro con un piccolo sostegno di 1 chf semplicemente CLICCANDO QUI.