Kraken sotto attacco, pannello di supporto finisce nel dark web: cosa rischiano i tuoi dati?

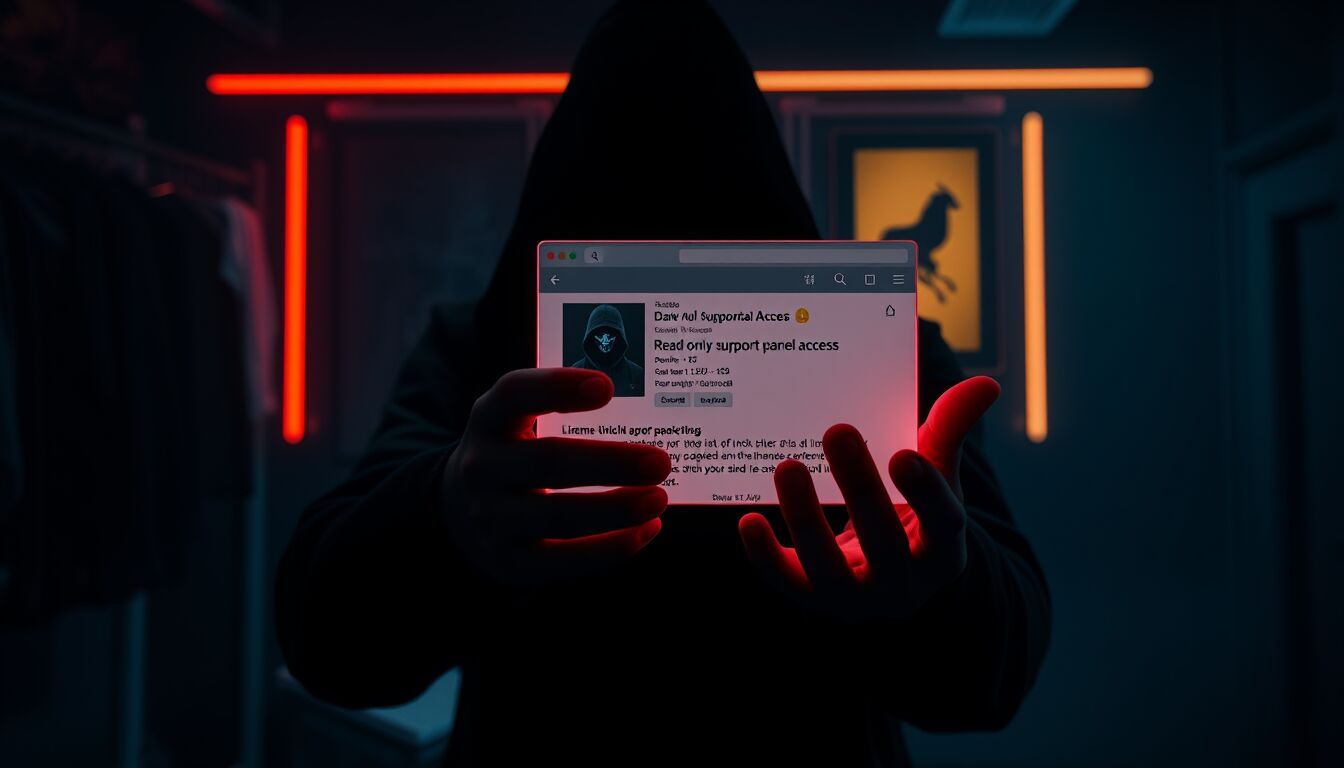

Accesso al pannello di supporto Kraken: inserzione sul dark web e dubbi sull’autenticità

Segnalazioni diffuse sui social indicano che sul dark web sarebbe comparsa un’inserzione relativa a un presunto accesso in sola lettura al pannello interno di assistenza di Kraken, proposto a partire da 1 dollaro con prezzo “negoziabile”. La fonte primaria, l’account di monitoraggio Dark Web Informer, cita un post su forum clandestini in cui l’offerente, identificato come “ransomcharger”, descrive la possibilità di visualizzare profili utente e storici delle transazioni attraverso tale pannello. Al momento, però, non emergono verifiche indipendenti né riscontri tecnici che confermino l’autenticità dell’annuncio, e il team di supporto di Kraken non ha riconosciuto alcuna violazione dei propri sistemi interni.

Uno screenshot diffuso mostra l’inserzionista illustrare i presunti vantaggi operativi dell’accesso e sottolineare la natura “read-only” dell’interfaccia, elemento che, se confermato, limiterebbe le azioni dirette ma non escluderebbe rischi di intelligence sulle informazioni disponibili. Nell’inserzione si fa inoltre riferimento alla scadenza dei codici di autenticazione temporanei associati all’account compromesso entro febbraio, suggerendo una finestra operativa limitata e una rotazione programmata delle chiavi. Viene anche indicato che l’accesso non sarebbe vincolato a specifici indirizzi IP e risulterebbe instradato tramite i sistemi interni di Kraken, circostanza che, qualora reale, complicherebbe l’individuazione di comportamenti anomali da parte delle difese automatiche.

La testata Cryptopolitan riferisce di non aver individuato prove autonome in grado di convalidare la compromissione. In assenza di conferme ufficiali e di indicatori di compromissione verificabili, la vicenda resta nel perimetro delle segnalazioni preliminari. L’attenzione resta alta perché la presunta disponibilità di un accesso, anche limitato, al pannello di supporto potrebbe amplificare tentativi di frode e campagne di phishing sfruttando la percezione di legittimità legata a un contesto di assistenza clienti.

Dati sensibili e KYC a rischio: vettori di attacco e possibili abusi del pannello

Se l’accesso in vendita fosse autentico, un pannello di supporto in modalità sola lettura consentirebbe comunque di mappare dati critici: profili utente, cronologia delle operazioni, recapiti e metadati utili per costruire campagne mirate. La visibilità su ticket esistenti e cronologie di contatto permetterebbe di replicare linguaggi, tempi e riferimenti interni, incrementando la credibilità di messaggi di phishing e di tentativi di social engineering altamente contestualizzati.

Nello scenario delineato dall’inserzione, l’attore malevolo potrebbe aprire nuovi ticket o interagire con thread già avviati per innescare richieste fraudolente, inducendo gli utenti a condividere informazioni confidenziali o a cliccare su link a portali di spoofing. La combinazione tra dati identificativi e dettagli operativi sui conti facilita la costruzione di trappole persuasive, come notifiche di “verifica urgente” o “sblocco account” che imitano il flusso reale dell’assistenza.

Particolarmente sensibile è l’ipotetico accesso a pacchetti KYC: copie di documenti di identità, selfie, prove di residenza e dichiarazioni sulla provenienza dei fondi. Tali materiali alimentano rischi secondari di furto d’identità, frodi finanziarie e riciclaggio, con possibili riutilizzi su più piattaforme. La disponibilità di informazioni KYC, incrociata con cronologie di transazione e indirizzi, può abilitare escalation di frode, come la creazione di profili sintetici e l’apertura di conti su servizi terzi.

Un ulteriore elemento critico riguarda l’assenza di vincoli IP e l’eventuale instradamento attraverso sistemi interni di Kraken, come descritto nell’annuncio: questo renderebbe più complessa la rilevazione di anomalie basate su geolocalizzazione o impronte di rete, ritardando l’attivazione di controlli adattivi. Anche con privilegi limitati, l’esfiltrazione graduale di dati e la raccolta di indicators of interest (indirizzi email, pattern di transazione, preferenze di contatto) possono sostenere campagne di compromissione prolungate.

La presunta finestra temporale dell’accesso — delimitata da credenziali e codici TOTP in scadenza — suggerisce tattiche rapide: estrazione massiva di dataset consultabili, automazione delle interrogazioni e preparazione di lures personalizzate. In parallelo, gli aggressori potrebbero testare la capacità di inserire contenuti nei ticket per ottenere conferme indirette dai clienti, amplificando la percezione di legittimità e spostando il baricentro dell’attacco verso l’utente finale.

In questo contesto, gli utenti sono esposti a tentativi di raccolta di codici, seed phrase, chiavi di ripristino e conferme di operazioni mai richieste: richieste che non dovrebbero mai transitare su canali di supporto. L’eventuale disponibilità di percorsi KYC completi accresce i danni potenziali, perché offre agli attori malevoli tutti gli elementi per agire con credenziali verosimili su servizi esterni e per orchestrare frodi con un alto tasso di successo.

Contesto di social engineering e risposte degli exchange: misure di difesa e indagini in corso

Le segnalazioni arrivano in una fase in cui gli attacchi di social engineering rivolti ai team di assistenza dei principali exchange sono oggetto di crescente attenzione da parte di aziende e forze dell’ordine. Episodi recenti hanno mostrato come tattiche di impersonificazione, contatti mirati agli operatori e tentativi di corruzione possano aggirare i controlli tradizionali, con ricadute operative e legali significative.

Il caso Coinbase rappresenta il precedente più rilevante: secondo ricostruzioni di stampa e fonti investigative, alcuni addetti al customer service avrebbero ceduto a pressioni o incentivi economici, facilitando l’accesso a informazioni sensibili quali nominativi, indirizzi, estratti parziali di dati KYC e saldi. Le autorità hanno quantificato un’esposizione potenziale fino a centinaia di milioni di dollari, mitigata da interventi successivi. La vicenda ha inoltre incluso un tentativo di estorsione, con una richiesta di riscatto milionario respinta dalla società.

Le indagini correlate proseguono su più fronti. Un ex operatore di assistenza di Coinbase è stato arrestato in India con l’accusa di aver agevolato l’accesso ai dati di alcuni utenti; in parallelo, la procura di Brooklyn ha contestato a un sospetto organizzatore una “truffa di impersonificazione” protratta nel tempo, finalizzata a indirizzare vittime verso wallet controllati dagli attaccanti. Secondo il Dipartimento di Giustizia, il danno si aggirerebbe nell’ordine di decine di milioni di dollari, con recuperi parziali in corso.

Per Kraken e Binance, la pressione degli attacchi è stata contenuta grazie a controlli multilivello sugli accessi, segregazione dei privilegi e monitoraggio in tempo reale delle interazioni di supporto. Binance segnala l’utilizzo di modelli di intelligenza artificiale per analizzare conversazioni multilingue, intercettare indicatori di corruzione o comportamenti atipici e interrompere automaticamente sessioni a rischio. L’obiettivo è ridurre la finestra di manovra degli aggressori e neutralizzare sul nascere gli spunti utili a orchestrare attacchi più complessi.

Il team di sicurezza di Kraken riferisce di aver adottato salvaguardie che minimizzano l’accesso non necessario ai dati dei clienti, con telemetrie continue su flussi e pattern d’uso. L’infrastruttura combina analisi comportamentali, machine learning e controlli automatici per rilevare deviazioni operative e intervenire prima che un abuso si traduca in esfiltrazione o frode. Queste misure sono progettate per attivarsi senza richiedere azioni all’utente, riducendo la superficie di attacco su processi critici come verifica identità e gestione dei ticket.

Nel quadro attuale, gli exchange rafforzano le difese contro vettori che sfruttano la relazione di fiducia tra clienti e assistenza: policy di least privilege, autenticazioni robuste, registri di audit granulari e formazione continua del personale sono al centro della risposta. L’allineamento con le autorità e lo scambio di indicatori tra piattaforme mirano a contenere la propagazione di schemi ricorrenti, mentre i team interni simulano scenari di compromissione per testare tempi di rilevazione e capacità di blocco in tempo reale.

FAQ

- Che cosa è stato segnalato riguardo a Kraken?

È circolata l’indicazione di un presunto accesso in sola lettura al pannello di supporto di Kraken offerto sul dark web, senza conferme indipendenti.

- Quali dati potrebbero essere esposti in caso di accesso al pannello?

Profili utente, cronologie di transazione, recapiti e potenzialmente pacchetti KYC (documenti, selfie, prove di residenza).

- Perché il social engineering è centrale in questi episodi?

Perché sfrutta la fiducia verso l’assistenza e l’accesso umano ai sistemi, puntando su corruzione, impersonificazione e pressioni psicologiche.

- Quali contromisure dichiarano di usare gli exchange?

Controlli di accesso a privilegi minimi, monitoraggio in tempo reale, AI per analisi conversazionali, audit granulari e formazione del personale.

- Che cosa è emerso dal precedente di Coinbase?

Una compromissione mediata da personale di assistenza e tentativi di estorsione, con esposizione potenziale elevata e indagini penali in corso.

- Come possono tutelarsi gli utenti nelle interazioni di supporto?

Non condividendo seed phrase, codici o chiavi di ripristino, verificando i domini ufficiali e diffidando di richieste urgenti o atipiche via ticket o email.

DIRETTORE EDITORIALE

Michele Ficara Manganelli ✿

PUBBLICITA’ – COMUNICATI STAMPA – PROVE PRODOTTI

Per acquistare pubblicità CLICCA QUI

Per inviarci comunicati stampa e per proporci prodotti da testare prodotti CLICCA QUI