Estensioni di Google Chrome compromesse: scopri 35 opzioni da evitare per la sicurezza

Anatomia dell’attacco alle 35 estensioni di Google Chrome

Un attacco recentissimo ha colpito 35 estensioni per Google Chrome, rivelando una strategia articolata e ben pianificata da parte degli hacker. Questa operazione si è articolata in diverse fasi, evidenziando la crescente sofisticatezza delle minacce informatiche.

Il primo passaggio ha visto gli attaccanti inviare email di phishing dirette agli sviluppatori. Queste comunicazioni, apparentemente provenienti da Google, avvertivano di presunte violazioni delle normative del Chrome Web Store. La comunicazione creava un senso di urgenza, spingendo gli sviluppatori ad agire rapidamente.

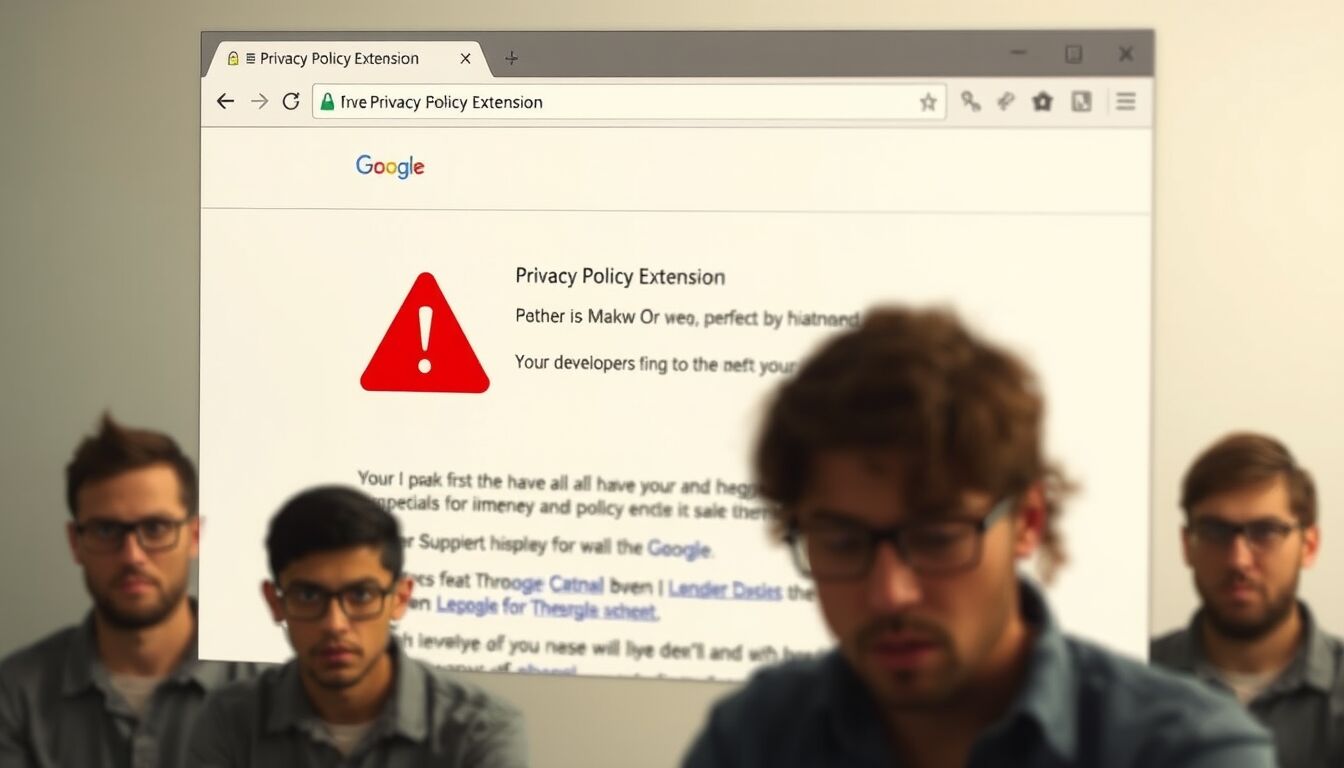

Successivamente, cliccando sui link contenuti nelle email, gli sviluppatori venivano reindirizzati a una pagina di autorizzazione OAuth che sembrava legittima, ma in realtà apparteneva a un’app malevola intitolata “Privacy Policy Extension”. Questo passaggio cruciale consentiva agli attaccanti di ottenere l’autorizzazione per accedere e modificare le estensioni nel browser. Una volta ottenuta questa autorizzazione, gli hacker avevano libertà d’azione per iniettare codice malevolo all’interno delle estensioni compromesse.

Il codice inserito mirava specificamente a raccogliere informazioni da account Facebook degli utenti, targettizzando in particolare i profili aziendali. Attraverso queste estensioni infette, gli attaccanti cercavano di ottenere dati sensibili, tra cui ID Facebook, token di accesso, informazioni sugli account e dettagli relativi ai profili pubblicitari.

Meccanismi di phishing utilizzati

La sofisticazione dei meccanismi di phishing impiegati nell’attacco alle 35 estensioni di Google Chrome merita un’attenta analisi. Gli hacker hanno dimostrato una notevole capacità di manipolare la comunicazione per ingannare gli sviluppatori. Le email di phishing sono state concepite per apparire autentiche, come se provenissero dalle fonti ufficiali di Google. Queste comunicazioni hanno fatto leva sulla timore degli sviluppatori riguardo a presunte infrazioni alle politiche del Chrome Web Store, generando così un senso di urgenza e necessità di intervento immediato.

La tecnica di inganno ha avuto successo soprattutto per la credibilità del mittente. Le email contenevano informazioni che sembravano utili e urgenti, portando molti a cliccare senza una verifica adeguata della fonte. Una volta che i destinatari interagivano con i contenuti delle email, venivano indirizzati a una pagina di autenticazione OAuth progettata per apparire familiare e sicura. Tuttavia, la somiglianza estetica mascherava un’applicazione malevola intitolata “Privacy Policy Extension”.

Questo approccio, simile a un attacco di tipo “man in the middle”, ha consentito agli attaccanti di ingannare gli sviluppatori nel concedere furtivamente le autorizzazioni necessarie per accedere e modificare le estensioni. Attraverso questa autorizzazione, l’accesso e la modificazione del codice delle estensioni compromesse sono diventati possibili, il tutto sotto il velo dell’apparente legittimità.

Questo episodio sottolinea come, in un’epoca in cui la tecnologia è sempre più integrata nel lavoro quotidiano, sia fondamentale mantenere the un alto livello di vigilanza e cautela. Saper riconoscere un’email di phishing, nonostante l’aggressività e l’astuzia degli attaccanti, rappresenta una linea di difesa imprescindibile.

Obiettivi e dati compromessi

Il recente attacco alle estensioni di Google Chrome ha rivelato una serie di obiettivi mirati e di dati sensibili compromessi. Gli hacker hanno saputo sfruttare la vulnerabilità delle estensioni per accedere a informazioni critiche degli utenti, in particolare mirando ai profili aziendali su Facebook. Questa scelta strategica non è casuale; gli account business spesso contengono dati preziosi, utili sia per scopi fraudolenti che per il saccheggio di informazioni riservate.

In particolare, gli attaccanti miravano a raccogliere:

- ID Facebook: identificativo unico per ciascun utente, cruciale per accedere a diverse informazioni personali e aziendali;

- Token di accesso: codici di autorizzazione che consentono l’accesso a funzioni specifiche dell’account, fondamentale per operazioni sui profili;

- Informazioni sull’account: dati di base degli utenti che possono includere dettagli di contatto e preferenze;

- Dati degli account pubblicitari: informazioni riguardanti campagne di marketing, budget e prestazioni;

- Dettagli degli account business: informazioni riguardanti collaboratori, transazioni e altre interazioni commerciali.

Questi dati, una volta in possesso degli hacker, possono essere utilizzati per compromettere ulteriormente la sicurezza degli utenti, con rischi che spaziano dall’accesso non autorizzato a profili aziendali, fino alla creazione di false campagne pubblicitarie e frodi finanziarie. La portata dell’attacco non è da sottovalutare, considerato che colpisce un numero potenziale di utenti che supera i 2,6 milioni.

In questo contesto, il camuffamento e l’apparente legittimità dei messaggi di phishing hanno reso difficile per gli sviluppatori riconoscere la minaccia, sottolineando l’importanza di protocolli di sicurezza sempre più rigorosi e di una crescente consapevolezza riguardo ai pericoli presenti nel panorama digitale attuale.

Implicazioni per la sicurezza

L’incursione alle estensioni di Google Chrome mette in evidenza molte criticità nel panorama della sicurezza informatica, portando a riflessioni profonde riguardo alla fragilità dei sistemi di autorizzazione e alla consapevolezza degli utenti. Un aspetto cruciale è la vulnerabilità intrinseca del processo OAuth. Questo protocollo di autorizzazione, pur essendo progettato per essere sicuro, può risultare inefficace se gli utenti non comprendono appieno le concessioni di accesso che stanno effettuando. Spesso, infatti, le autorizzazioni vengono accordate senza una

Raccomandazioni per gli utenti e sviluppatori

In seguito all’attacco che ha compromesso le estensioni di Google Chrome, diventa fondamentale che sia gli utenti che gli sviluppatori adottino misure proattive per proteggere i propri dati e le proprie applicazioni. Gli esperti di sicurezza consigliano di implementare alcune pratiche essenziali per mitigare il rischio di futuri attacchi e migliorare la resilienza delle estensioni.

Per gli utenti, è cruciale rimanere vigili e monitorare attentamente le estensioni installate. Si consiglia di:

- Controllare regolarmente le estensioni installate: Verifica periodicamente quali estensioni hai attivato, rimuovendo quelle non necessarie o che non riconosci.

- Prestare attenzione alle autorizzazioni richieste: Prima di installare o aggiornare un’estensione, esamina attentamente le autorizzazioni richieste. Se qualcosa ti sembra sospetto, evita di continuare.

- Monitorare gli aggiornamenti delle estensioni: Aggiornamenti inaspettati possono essere un segnale di compromissione. Assicurati che le modifiche siano legittime e seguano le promesse dei fornitori.

- Utilizzare strumenti di sicurezza: Integra strumenti di sicurezza come antivirus e firewall per proteggere i tuoi account social e finanziari, aggiungendo un ulteriore strato di protezione contro le minacce.

Per gli sviluppatori, la sicurezza deve essere una priorità imprescindibile. È consigliabile:

- Implementare pratiche di codifica sicura: Assicurati che le estensioni siano scritte seguendo le migliori pratiche di sicurezza per ridurre le possibilità di vulnerabilità nel codice.

- Tenersi aggiornati sulle minacce: Rimanere informati sulle ultime minacce e vulnerabilità nel contesto delle estensioni per Chrome è essenziale per anticipare e neutralizzare possibili attacchi.

- Educare gli utenti su pratiche sicure: Gli sviluppatori dovrebbero fornire indicazioni chiare e trasparenti agli utenti sulle modalità di installazione e le autorizzazioni necessarie, creando così un ambiente più sicuro.

- Valutare le autorizzazioni OAuth: Sia durante lo sviluppo che nell’aggiornamento delle estensioni, è fondamentale considerare attentamente quali autorizzazioni vengono richieste e garantire che siano strettamente necessarie.

Solo attraverso un approccio attivo e informato si può sperare di contrastare l’evoluzione delle minacce nel mondo digitale e salvaguardare i dati personali e professionali degli utenti e degli sviluppatori.

DIRETTORE EDITORIALE

Michele Ficara Manganelli ✿

PUBBLICITA’ – COMUNICATI STAMPA – PROVE PRODOTTI

Per acquistare pubblicità CLICCA QUI

Per inviarci comunicati stampa e per proporci prodotti da testare prodotti CLICCA QUI